Veeam Backup for Google Cloud – Parte 2

Olá, pessoal!

Na segunda parte dos posts sobre Veeam Backup for Google Cloud, faremos as configurações adicionais e os ajustes necessários para proteger os workloads que estão sendo executados dentro do GCP.

Adicionando um novo Projeto

Após concluir a instalação, ao entrar na tela de configuração, serão apresentados alguns passos necessários para serem completados antes de proceder com a criação do primeiro backup.

Como nós já adicionamos a conta de serviço durante a instalação, não é necessário executar essa parte agora. Junto com a conta de serviço, também foi adicionado o nosso projeto onde está o servidor do Veeam Backup for Google Cloud.

Em um ambiente de produção, é normal termos diferentes projetos onde existirão recursos para serem protegidos. Então vamos adicionar um novo projeto para simular essa situação. No Google Cloud eu criei um projeto chamado “Production”.

No Veeam Backup for Google Cloud vamos adicionar esse novo Projeto clicando em “Add”.

Optaremos por uma conta de serviço já existente e selecionaremos a opção “Specify granular roles” para definir precisamente as permissões que serão concedidas ao projeto nessa conta de serviço.

Em Roles, vamos escolher as permissões que queremos adicionar a conta de serviço para o projeto. Nesse exemplo irei marcar apenas as permissões relacionadas ao backup e restore de VMs.

Na próxima tela vamos logar com a conta do Google para adicionar as permissões automaticamente. No meu ambiente de laboratório, isso não será possível porque eu precisaria registrar a aplicação (o próprio Veeam Backup for Google Cloud) para efetuar essa conexão. Para isso é preciso ter um FQDN válido configurado no appliance, o que e não é meu caso.

Caso queira fazer o registro da aplicação, pode seguir os passos indicados no User Guide: Registering Application – Veeam Backup for Google Cloud User Guide.

Nesse caso vamos apenas indicar o ID do Projeto que estamos adicionando. É possível verificar o ID do Projeto ao selecioná-lo no Google Cloud.

Em Permissions faremos a verificação das permissões. Obviamente, a conta de serviço estará sem nenhuma permissão, então vai falhar.

Caso tenha feito o registro da aplicação é possível clicar em “Grant”, fazer o login com sua conta do Google e adicionar as permissões necessárias automaticamente. Como não é nosso caso, faremos o download do script que contém todos os comandos para criar as IAM Roles e adicionar as permissões no Projeto. O script deve ser parecido com o exemplo abaixo.

Podemos executar o script de diferentes formas. No meu exemplo farei pelo Cloud Shell na console do Google Cloud.

Após a execução, se formos em IAM no novo Projeto, veremos que as Custom Roles foram criadas.

Em IAM Roles, veremos que a conta de serviço do projeto onde o Veeam Backup for Google Cloud está instalado é membro das novas Roles.

Ao acessar novamente o console do Veeam para Google Cloud e realizar uma nova verificação de permissões, o sistema deverá confirmar que as permissões estão corretamente atribuídas.

Por fim, revise as configurações e confirme a criação do Projeto.

Com isso teremos nossos dois projetos adicionados ao Veeam Backup for Google Cloud.

Criando Repositório

Agora iremos criar o repositório para armazenar nossos backups. Inicialmente, precisamos criar nosso bucket no Cloud Storage. Na console do Google Cloud iremos selecionar a opção “Buckets”.

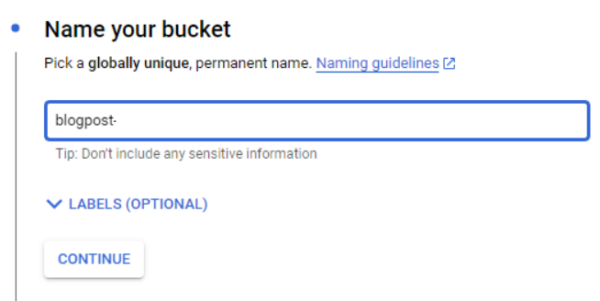

Na criação do Bucket, primeiro devemos escolher um nome único para ele.

Escolha o tipo de localidade e em qual local será criado. Em meu exemplo, vou utilizar Single Region.

Escolha o tipo de classe do bucket. O Veeam Backup for Google Cloud não suporta o tipo Coldline na v5, mas pode ser que seja adicionado o suporte a esse tipo de classe no futuro. Sempre verifiquem o User Guide para saber quais tipos são suportados para o repositório: Considerations and Limitations – Veeam Backup for Google Cloud User Guide.

Em meu exemplo escolherei o tipo Standard.

Não mudaremos nada no tipo de acesso.

Em Data Protection devemos desabilitar a opção de Soft Delete. Essa opção não é suportada para os buckets utilizados como repositório.

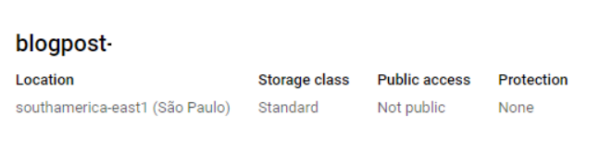

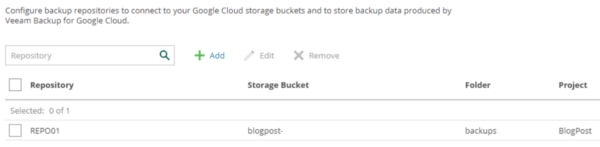

Com o Bucket criado podemos iniciar a criação do repositório no Veeam Backup for Google Cloud.

Escolha um nome para o repositório.

Escolha o projeto onde o repositório será criado.

A conta de serviço já virá preenchida. Apenas precisamos clicar em Generate HMAC Credentials para adicionar o Access Key e Secret Key para ter acesso ao bucket.

Na próxima tela vamos escolher o bucket, criar uma pasta para os backups e a classe dos dados.

Podemos também habilitar a criptografia para os dados. Não é obrigatório, mas é sempre recomendado.

Ao final do processo teremos nosso repositório pronto para receber os backups.

Configurando os Workers

Os Workers são utilizados para diversas operações no Veeam Backup for Google Cloud, como, por exemplo, backup, restore e retenção. O Worker é uma VM Linux provisória, com binários da Veeam, que, após a finalização da operação, é removida automaticamente.

Precisamos configurar algumas opções do Worker antes de poder utilizá-los. Na seção de Worker, vamos clicar em “Add”.

Primeiro devemos escolher a região. Para executar os backups de VMs em diferentes regiões vamos sempre precisar adicionar a configuração do Worker para aquela região.

Na próxima tela iremos escolher a VPC, Subnet e Firewall Rule que os Workers vão utilizar quando forem criados.

Na próxima tela iremos verificar os pré-requisitos da rede escolhida para o Worker.

- A subnet utilizada deve possuir o Private Google Access configurado;

- O acesso a porta 443 deve estar acessível da internet para a Subnet para que seja possível utilizar o File Level Restore;

- Caso haja a necessidade de backup e restore do Cloud SQL, a VPC precisa ter o Private Access configurado.

Para habilitar o Google Private Access na subnet devemos editar a Subnet e alterar a opção abaixo para “On”.

Não há a necessidade de configurar o Private Access na VPC, mas, caso seja necessário para o seu ambiente, é possível seguir a documentação do Google Cloud para isso: Private services access | VPC | Google Cloud.

Ao fazer o recheck, o único Warning que teremos deve ser referente ao Private Access.

Por último, devemos configurar os Profiles do Worker. Por padrão, dependendo da operação que será executada e do tamanho da VM a ser processada, o tipo de VM do Worker irá variar.

- Primary Profile (e2-highcpu-8) – é utilizado enquanto temos quota de disco disponível;

- Secondary Profile (e2-highcpu-2) – é utilizando quando a quota de disk está acabando;

- Archiving profile (e2-sdatandard-4) – é utilizado para transferir dados pro repositório de archive.

Ao adicionar um profile, podemos alterá-los posteriormente. Escolha a região onde o Worker será iniciado.

Se necessário, altere o tipo de VM para cada profile. Por padrão isso não é necessário, mas, dependendo do tamanho da VM que você irá restaurar, pode ser necessário modificar o tipo de VM que o Worker usa.

Ao final teremos nosso Profile criado.

Na guia “Label” podemos configurar Labels para serem adicionadas ao os Worker. Os Labels funcionam como se fossem Tags. Para configurar só devemos escolher o “Name” e “Value” do Label e clicar em Save.

Ao retornar à seção “Getting Started”, teremos todos os passos configurados e nosso ambiente estará pronto para criar os backups.

Mais um passo concluído! Próximo post vamos criar os trabalhos de backup e começar a proteger o ambiente.